di Pellegrino Costa e Sara Bartolucci

In passato il riciclaggio di denaro “sporco” da parte di organizzazioni criminali era ritenuto fonte primaria di inquinamento dei mercati finanziari; oggi, analoghi metodi sono attuati da parte di organizzazioni terroristiche nello scenario internazionale, con l’obiettivo di autofinanziarsi tramite la manipolazione di assetti leciti ed illeciti, alterando, al contempo, mercati e circuiti finanziari. Sono noti i fenomeni connessi alla crescita di un’economia criminale nei territori controllati da Daesh. Sono importanti gli aspetti tecnico-finanziari del fenomeno, ove la “moneta buona” copre quella “cattiva” e le due monete finiscono per ibridarsi. In via strumentale, si assiste ad un patto di complicità con operatori che divengono de facto essi stessi oggetti e soggetti complici del riciclaggio e del finanziamento del terrorismo. Nell’azione di contrasto, l’analisi e l’approfondimento delle segnalazioni concernenti le cd “transazioni finanziarie sospette” rappresentano i pilastri fondamentali del metodo investigativo, in analogia a quanto realizzato nel contrasto al crimine organizzato di matrice mafiosa. Il fattore centrale di successo è, quindi, uno strutturato impegno nell’intelligence finanziario sugli assetti patrimoniali dei contesti terroristici.

1. Introduzione

La recente e profonda crisi dei rapporti internazionali del Qatar, accusato di avere utilizzato notevoli assetti economici per sostenere fazioni fondamentaliste, con gran parte del mondo arabo di estrazione sunnita, ripropone la centralità per l’Intelligence, applicato al contrasto al finanziamento del terrorismo e al correlato riciclaggio.

Il terrorismo internazionale è un fenomeno complesso e poliedrico che necessita di una puntuale capacità di comprensione delle varie matrici, della storia e delle ideologie di riferimento; risulta evidente come le sfumature del terrorismo fondamentalista richiedano l’adozione di un metodo rigoroso di Intelligence applicato, attraverso la definizione di protocolli operativi capaci di stabilire le tecniche adatte a comprendere senza confusione le varie aree di interesse. Come cardine metodologico, occorre ricordare che le difficoltà di ordine cognitivo sono molto rilevanti, perché sono necessari dettagli tecnici dei movimenti finanziari ma anche una robusta cornice criminologica.Infatti, i flussi si muovono sia con i mezzi classici del mercato finanziario legale, sia con il ricorso ad attività e sistemi illeciti, in una ambivalenza totale, che spesso trova supporto in fattori culturali e giuridici poco conosciuti e molto radicati. Ad esempio, vale la pena di accennare al fatto che, oltre ai diversificati mercati criminali che drenano rilevanti risorse economiche, esiste anche un particolare e peculiare mondo finanziario che interconnette gli ambienti fondamentalisti legati al concetto della cosiddetta Sharia. È quindi necessaria un’attenta rivisitazione dei concetti giuridici e delle prassi tecnico-operative dei canali che legano i gruppi terroristici alle istituzioni bancarie coinvolte nei fenomeni di finanziamento illecito. Un terreno di riflessione risulta ricollegabile anche alla natura giuridica e ai meccanismi complessi del cosiddetto Zakat, che interviene persino con la diretta mediazione (e la creazione innanzitutto) di organizzazioni economiche e finanziarie di non trascurabile rilevanza.

Non è affatto semplice reperire nella sterminata mole delle informazioni disponibili, gli elementi qualificanti di natura investigativa e di Intelligence senza l’ausilio di sistemi e metodi dedicati: nella vastità dimensionale dei dati finanziari da tracciare, hanno una particolare valenza le tecniche di analisi delle informazioni complesse per far risaltare gli elementi cruciali e i nodi della rete criminale di interesse.

Si assiste ad un singolare e unico crocevia di interessi finanziari delittuosi, alcuni dei quali provengono dall’utilizzo sperimentato e spregiudicato di mercati criminali collaudati (traffico di esseri umani, droga, petrolio, reperti artistici, etc) e altri invece prendono origine dal sostentamento che individui e ambienti ideologicamente motivati o anche solo genericamente orientati, danno ai gruppi terroristici. Questo sostegno può essere molto qualificato e rilevante, come dimostrano significative esperienze pregresse, ad esempio correlate con i circuiti finanziari internazionali correlati alla famiglia Bin Laden. In sintesi, bisogna potenziare il focus conoscitivo per seguire le tracce del denaro, sia sotto l’aspetto soggettivo degli attori coinvolti nelle transazioni in esame, sia rispetto ai metodi che caratterizzano lo svolgersi delle transazioni stesse e che le configurano come vere e proprie operazioni sospette.

In questo dominio, risulta vincente integrare le risultanze dell’Intelligence applicato in merito agli aspetti organizzativi ed operativi delle reti associative e dei singoli personaggi (es. “lupi solitari”), in un quadro globale che tenga conto nell’analisi del rischio degli aspetti finanziari ed economici, specie se connessi a componenti sociali più facilmente soggette a fenomeni di radicalizzazione. Il 3 luglio del corrente anno, l’Unità di Informazione Finanziaria per l’Italia della Banca d’Italia, ha prodotto un rapporto annuale per l’anno 2016 che, al capitolo 5, recante per titolo “il contrasto del finanziamento al terrorismo”, contiene dati inerenti “619 segnalazioni su sospetti di finanziamento del terrorismo dato che fa segnare una crescita del 127% rispetto al 2015 ed è sei volte superiore a quello del 2014”.

L’esperienza operativa ci lascia comprendere che questo elemento numerico evidenzia una crescita di consapevolezza nei soggetti segnalanti e l’aumento della specifica sensibilità di tipo analitico, tenendo presente che i caratteri di anomalia specifici sono correlati a “…elementi riguardanti il cliente, che denotano un suo possibile coinvolgimento, diretto o indiretto, in vicende di terrorismo. Il 37% delle segnalazioni relative al finanziamento del terrorismo pervenute nel 2016 trae origine da elementi di carattere strettamente soggettivo (soggetti indagati o designati). Anche ove si riferiscano a nomi già noti agli inquirenti, le segnalazioni veicolano informazioni che possono rivelarsi preziose per gli approfondimenti finanziari della UIF e per le successive indagini, consentendo di ricostruire reti relazionali con altri soggetti, interessanti tracce finanziarie o altri elementi informativi di utile supporto per le indagini. All’incirca un quinto delle segnalazioni sono connesse con anomalie nei rapporti finanziari riferibili a organizzazioni no-profit, per lo più collegate a comunità locali di immigrati. Gli approfondimenti finanziari della UIF sono volti principalmente a valutare la coerenza delle operazioni rispetto alle finalità delle associazioni e alle eventuali motivazioni fornite, anche esplorando le connessioni finanziarie e operative con le persone a vario titolo alle stesse collegate e le controparti finanziariamente rilevanti. Sotto il profilo oggettivo, tra le anomalie finanziarie più ricorrenti figurano le operazioni in contanti e i trasferimenti di fondi all’estero, mediante il sistema bancario o il circuito dei money transfer, specie se riguardanti aree geografiche ritenute ad alto rischio di terrorismo in quanto connotate da instabilità politica ovvero limitrofe a quelle dei conflitti. Concorrono a definire le anomalie la inconsueta dimensione degli importi, la frequenza delle operazioni, la tipologia e localizzazione delle controparti, la natura della spesa in relazione agli strumenti di pagamento utilizzati”.

Questo ultimo punto costituirà la base di riflessione sui dati di esempio analitico presentati più avanti nell’articolo come caso reale esaminato e risolto.

Una ulteriore riflessione è stata dedicata alle operazioni di Intelligence relative ai foreign terrorist fighter, dove “…è stata richiamata l’importanza delle tracce finanziarie collegate alle fasi di pianificazione del viaggio, del transito e dell’eventuale rientro nello Stato di provenienza quali: inadempienze o ritardi prolungati nel pagamento di rate di finanziamenti; liquidazione improvvisa di attività; prelevamenti di contante significativi volti ad azzerare il saldo di conti correnti; tracce finanziarie che evidenzino allontanamenti ingiustificati dal nostro paese, sulla base, ad esempio, di prelievi e attività di spesa con carte; acquisti sospetti di titoli, servizi di viaggio o beni idonei a essere utilizzati in zone di conflitto; attività sospette sui social media”. Appare di conseguenza importante sottolineare come all’analisi informatica del dato finanziario si devono aggiungere metodiche ulteriori, che sono state oggetto di precedenti articoli su questa stessa rivista.

Nella relazione UIF compaiono anche importanti dati inerenti il circuito internazionale del contrasto che è stato attivato e dei relativi strumenti di interconnessione tra agenzie.

2. Il cuore del meccanismo di riciclaggio

Le classiche attività di riciclaggio (money laundering) sono state affiancate negli ultimi anni dagli interessi investigativi per il fenomeno del finanziamento al terrorismo internazionale (money dirtying), che con il primo presenta importanti analogie ma anche rilevanti differenze.

Tutte le operazioni di riciclaggio hanno in comune i seguenti fattori chiave: l’occultamento della vera proprietà, il cambiamento della forma del denaro, l’oscuramento delle tracce lasciate durante il processo di ripulitura, il controllo costante da mantenere sul denaro sottoposto a riciclaggio. Questo processo si presenta come un ciclo caratterizzato da tre passaggi essenziali, conosciuti nella dottrina come fasi di collocamento (placement), stratificazione (layering) e integrazione (integration).

Analogamente, anche nelle tecniche di finanziamento al terrorismo, è possibile individuare tre fasi, in qualche modo speculari a quelle che caratterizzano il classico riciclaggio:

- raccolta (collection) è la fase nella quale i fondi, molto spesso di natura e origine illecita, raggiungono un collettore principale;

- trasmissione o occultamento (trasmission/dissimulation) il cui obiettivo principale è nascondere le finalità ultime dei movimenti di capitale, utilizzando per lo più sistemi di pagamento sotterranei o paralleli (underground or parallel banking systems) alternativi al circuito bancario convenzionale;

- impiego (use) nella quale il denaro o gli altri beni vengono materialmente impiegati, ad esempio nella normale prassi terroristica.

Se nel money laundering i proventi hanno sempre origine da attività illecite per poi essere reimmessi nel circuito legale attraverso operazioni di ripulitura o reinvestimento, nel caso del money dirtying le attività da cui derivano le disponibilità finanziarie possono essere lecite, ma illecito è il loro conseguente utilizzo.

Attraverso l’analisi delle attività terroristiche nel loro complesso, le fonti di Intelligence hanno evidenziato anche forme di finanziamento lecite che possono diventare peculiari nell’attività di sostegno al terrorismo, come per esempio il supporto proveniente da Paesi amici, società che svolgono attività produttive, commerciali o di servizi non evidentemente legate al terrorismo, utilizzo di Non-Profit Organization, sistemi alternativi di trasferimento fondi. Nel riciclaggio, è presente un reato presupposto che produce ricchezza e il riciclatore si limita ad inserire tale provento illecito nel circuito economico; nel terrorismo solitamente il finanziatore tende ad usare denaro pulito per alimentare scopi illegali: il finanziamento del terrorismo si differenzia infatti dall’attività di riciclaggio in quanto consuma denaro e non lo produce.

3. Caratteristiche ed indicatori

Poichè i money transfer restano uno dei canali privilegiati per finanziare il terrorismo internazionale, in ragione della relativa facilità di aggirare controlli, verifiche e ispezioni, dall’analisi dei casi specifici rilevati negli ultimi anni, è stata identificata una serie di indicatori di anomalia che pure possono efficacemente integrare il sistema di transaction monitoring. Basti citare la singola segnalazione di operazioni sospette convenzionalmente nota come “Araba Fenice”, che consentì di scoprire un flusso da 70 milioni riferibili a soggetti in contatto con Hezbollah e considerati vicini a organizzazioni terroristiche come Jamaa Al Islamya.

Eludere la tracciabilità finanziaria può comportare il ricorso al cosiddetto sistema Hawalache si appoggia sulla fiducia e su un sistema di registrazioni informali che consente di pagare successivamente o compensare debiti e crediti.

La norma prevede che attraverso il canale dei money transfer non possono essere trasferiti importi superiori a circa mille euro. Per quanto la percentuale di soldi transitati per finanziare il terrorismo (o sospettati di esserlo) sia soltanto una parte infinitesimale, è altrettanto verisimile che tutti gli attentati terroristici recenti siano stati preceduti da trasferimenti di rimesse economiche proprio attraverso i money transfer. La stessa Banca d’Italia, nel Rapporto annuale dell’Unità di informazione finanziaria, scrive che “i flussi di finanziamento al terrorismo, specie nel caso delle piccole organizzazioni locali o di soggetti che agiscono singolarmente, sono difficili da intercettare in quanto spesso vengono canalizzati al di fuori del circuito finanziario legale, risultano di importo contenuto, possono trarre origine da attività economiche di per sé lecite”.

Esiste poi un numero residuale di segnalazioni collegato all’identificazione di tracce finanziarie o comportamenti della clientela che, anche sulla base di evidenze di cronaca, sono stati associati a situazioni di terrorismo religioso o a casi di foreign terrorist fighters. Si è trattato in maggioranza di anomalie finanziarie associate ad acquisto di biglietti aerei, prelievi ripetuti all’estero, liquidazione improvvisa di attività o erogazione di finanziamenti, acquisto di polveri metalliche o attività sui social media collegate al proselitismo religioso.

In questo ambito emerge anche la possibilità di raccogliere fondi online attraverso piattaforme di crowdfunding e con l’utilizzo di strumenti di pagamento innovativi fino al ricorso a valute virtuali. Nel tempo sono stati individuati una serie di indicatori comportamentali salienti dei soggetti, quali per esempio il fatto che le parti coinvolte nella transazione (titolare, beneficiario, titolare effettivo) provengano da Paesi noti per le loro attività di supporto al terrorismo. Rilevano anche: l’utilizzo di società fittizie o di “scatole cinesi”; l’ appartenenza dell’individuo alle black list delle Nazioni Unite (ma anche OFAC, UN); l’essere il titolare del conto collegato ad organizzazioni terroristiche o impegnato in attività di terrorismo; l’essere il titolare effettivo del rapporto non correttamente identificato; l’utilizzo di prestanome, trust, componenti familiari o terze parti e di false credenziali; l’abuso di organizzazioni no profit.

Si evidenziano poi una serie di indicatori collegati invece con le operazioni finanziarie, come ad esempio: l’utilizzo di fondi da parte di organizzazioni no profit, ma non compatibile con i fini statutari dichiarati; operazioni non economicamente giustificate dal business o dalla professione del titolare del conto; operazioni “carosello” di trasferimento dei fondi con l’intenzione di celare l’origine e l’utilizzo degli stessi; trasferimenti che non in linea con la normale attività del conto; depositi strutturati, ove la normativa lo consente, in maniera da evitarne il controllo e la conseguente reportizzazione; molteplici prelievi e versamenti in contanti con causali sospette; frequente utilizzo di ATM sul circuito domestico e internazionale; inusuale attività in contanti su conti detenuti in banche internazionali; molteplici depositi di contanti per piccoli importi in un conto, poi seguiti da un bonifico di importo rilevante verso altro Stato; utilizzo di molteplici conti accesi presso banche straniere.

Lo studio di questi indicatori di warning offre un significativo spaccato conoscitivo, nel quale si registra un aumento esponenziale di operazioni sospette (pari ad un incremento di sei volte in due anni), in tesi riconducibili ad operazioni di finanziamento del terrorismo internazionale.

4. Il caso operativo

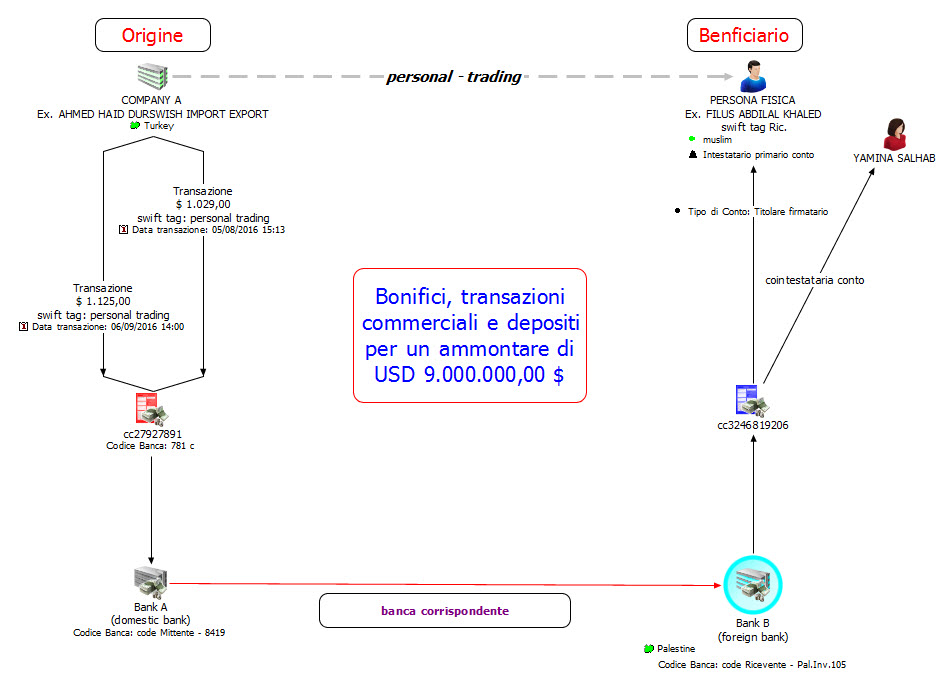

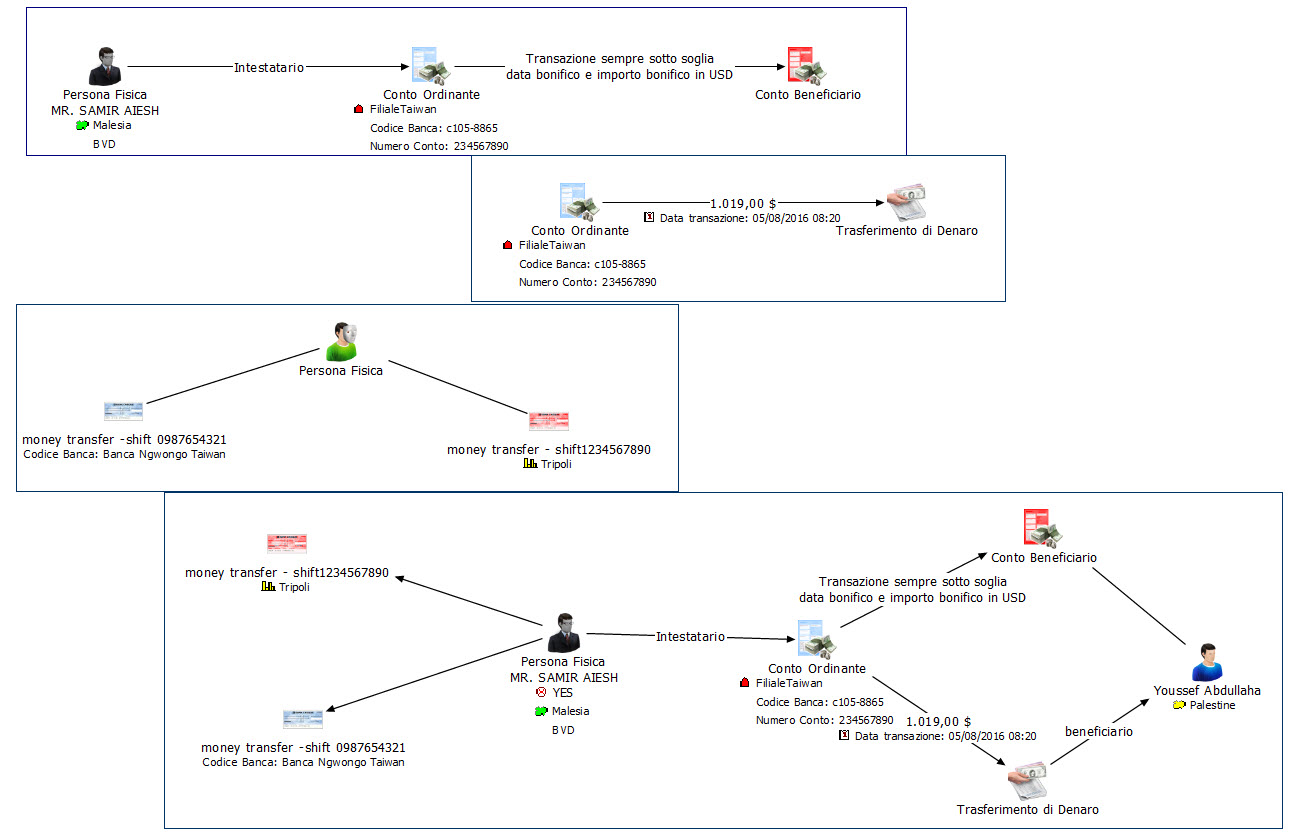

Di seguito, si ripercorrono i passaggi svolti nel corso di una analisi realizzata a supporto di un’attività richiesta da un cliente: si tratta di transazioni internazionali “sotto soglia” accomunate da elementi di rischio in specie connessi all’area di destinazione, come lo stesso UIF ha evidenziato nell’analisi dei dati critici di suo interesse. In particolare, dato come target d’analisi investigativa un set di persone giuridiche (aziende poi rivelatesi fittizie o società di comodo), si registra la movimentazione della elevata cifra pari a circa $ 9.000.000,00 in un solo bimestre. Si tratta dei mesi di agosto e settembre e di transazioni esperite in range temporali specifici e sempre nella stessa fascia oraria, rilevata fra le ore 08:00 am e le 15:00 pm.

L’origine degli international swift era situabile in un vasto raggio territoriale (Cina, Taiwan, Hong Kong, Giordania, Oman, Bangladesh, Repubblica di Palau (PW), Turchia, India, Singapore, Malesia, HongKong, Corea), mentre la destinazione dei fondi era diretta verso beneficiari localizzati prevalentemente in Palestina e Medio Oriente. In alcuni casi sono state rilevate anche operazioni originanti dall’Europa e in particolare dall’Italia, dalla Spagna e dalla Germania, attraverso transazioni in dollari dell’importo tra i 1.000 e i 1.200 con causali non riscontrabili.

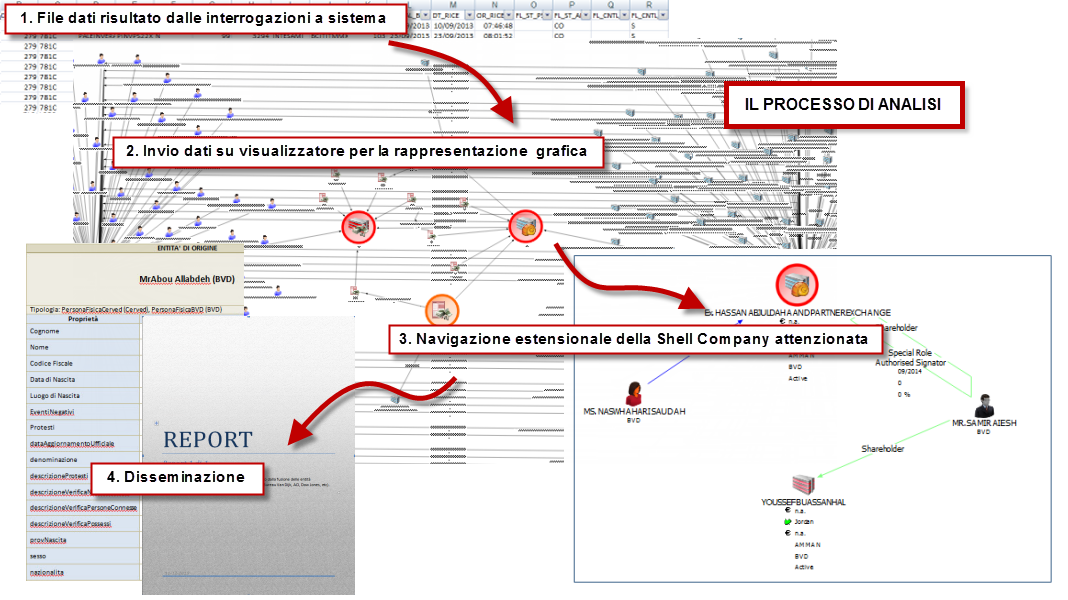

Attraverso un innovativo sistema di analisi finanziaria e societaria, realizzato dalla S&A per un cliente, si è dimostrata l’esistenza di un circuito di finanziamento internazionale al terrorismo, che si alimentava attraverso bonifici, depositi e transazioni commerciali fittizie attraverso diversi Paesi. Il core informativo dei dati correlabili allo stretto settore delle transazioni finanziarie è stimabile in circa 11.000 record, che sono stati successivamente raffinati, descrivendo un perimetro di interesse relativo a circa 1.000 record, che contengono indicazioni su cifre movimentate e soggetti fisici e giuridici.

Si è successivamente proceduto ad integrare questi dati sul visualizzatore analitico Analyst’s Notebook, dopo aver estrapolato le informazioni provenienti da database interni, fonti esterne, sorgenti relative a procedure di risk assessment e due diligence, producendo un significativo incrocio di dati sensibili. Il processo operativo, avendo come origine query avviate su alcuni indicatori d’allarme specifici nei sistemi interni al cliente, ha prodotto un’estrazione di dati entro determinati parametri prefissati, per vari livelli di allarme; il primo screening ha riguardato una dettagliata fase di ricerca anagrafiche e movimenti sui conti correnti, attraverso fonti e tecniche specifiche, esportando i dati estratti e verificati sulla piattaforma fino a rappresentare graficamente, attraverso entità e collegamenti, gli attori coinvolti nel flusso e visualizzarne le relazioni attraverso la cosiddetta navigazione estensionale, scoprendo link diretti e indiretti.

Nella successiva fase di verifica delle persone giuridiche, ordinanti dei movimenti bancari, sono state avviati controlli sulla loro composizione societaria, possessi, monitoraggi “reputazionali”, affidabilità, pregiudizievoli, verificando anche i relativi conti correnti intestati e appurando le azioni ordinarie effettuate e movimenti considerati fuori dall’ordinario.

Attraverso lo studio di dossier prodotti da questa fase di analisi si è approfondita la verifica scomponendo ed esaminando i rapporti diretti ed esteri di queste imprese, i conti correnti collegati, gli intestatari associati (persone fisiche e giuridiche), sia quelli unici che quelli relativi ai conti correnti cointestati, fino ad arrivare alle persone fisiche beneficiarie dei movimenti. A partire dai conti correnti, sono stati vagliati bonifici associati ai conti attenzionati, movimenti bancari in genere, in entrata e in uscita, con parametri specifici riguardo a periodi spazio-temporali definiti e filtrando per importi minimi e massimi e valuta in dollari.

Conclusa la fase di ricerca e verifica puntuale dei dati, sia delle imprese ordinanti, sia delle persone fisiche beneficiarie nei paesi elencati in precedenza, sia delle transazioni nel dettaglio, è stato possibile ricostruire l’intero flusso dei movimenti finanziari internazionali che, sulla base di indicatori prima esaminati, hanno portato ad ipotizzare una potenziale rete di finanziamento al terrorismo.

Nei passaggi illustrati si dà conto di un esempio significativo, nel quale una cifra di basso livello viene originata da un soggetto giuridico (risultato inesistente a seguito delle verifiche analitiche compiute) e, successivamente, trasferita in un complesso sistema bancario che vede in tempi molto ravvicinati l’esecuzione di molteplici transazioni. Si ribadisce che le informazioni di Intelligence sul carattere soggettivo delle entità interessate e le modalità di transazione costituiscono gli elementi portanti di sospetto, che legano queste attività a un possibile contesto internazionale di finanziamento al terrorismo.

Il risultato è stato ottenuto sfruttando il prodotto S&A dedicato all’interrogazione simultanea di banche dati in maniera veloce e puntuale per esplorare e visualizzare relazioni dirette e indirette individuando agevolmente collegamenti non ovvi. La metodica ed i suoi strumenti dedicati riescono a velocizzare il complesso processo di investigazione e business intelligence in supporto agli specialisti del settore, grazie all’analisi associativa, temporale, estensionale e alle funzioni di analisi delle reti sociali applicata alle informazioni disponibili anche a livello internazionale nel sistema. In particolare, ci si riferisce alla capacità di attingere e gestire informazioni presenti nelle banche dati, quali Orbis di Bureau Van Dijk, Dow Jones, oltre naturalmente al patrimonio eventualmente accedibile in database proprietari e nazionali di prevenzione e contrasto al terrorismo.

La soluzione vincente è stata l’unione fra metodo, strumenti, contenuto, che ha consentito una corretta analisi predittiva fondata sul monitoraggio costante di indicatori, riconoscimento di schemi anomali, analisi di grosse moli di dati, anche a lungo termine. Del resto, la teoria stessa della cosiddetta “economia della conoscenza”, ha per fondamento la capacità di tracciare le regole profonde e nascoste del funzionamento di processi complessi. Il nostro sistema ha consentito di attingere a dati sempre aggiornati in tempo reale, integrando e raccordando attraverso una unica interfaccia le informazioni interne ed esterne a livello anche mondiale; sfruttare funzioni specifiche di analisi massiva, creando black list affidabili, algoritmi dedicati, statistiche, metriche di analisi visuale; utilizzare strumenti GIS per analizzare le transazioni sulla mappa, la presenza di filiali in zone calde, secondo approcci anche logistici e georeferenziabili dell’analisi geospaziale del finanziamento al terrorismo; evidenziare legami spesso nascosti fra diversi soggetti, le diverse fasi temporali dei fenomeni e le loro diverse locazioni.

In conclusione, l’attività di Intelligence finanziaria svolta, è riuscita a produrre report di sintesi a supporto del management aziendale, portando in evidenza i collegamenti relazionali dei soggetti, anche relativamente agli specifici luoghi; l’affidabilità degli attori finanziari (filiali più segnalanti e meno segnalanti) di uno stresso branch bancario; i flussi di interesse, sulla base di uno studio avanzato dei fattori di connessione delle reti e dei cluster.

5. Strategie di contrasto future e conclusioni

Attesa la forte opacità del contesto e la sua contiguità con sperimentati mercati criminali, risulta evidente la necessità di consolidare un’esperienza di contrasto attualmente ancora in fase di crescita, in un’ottica sensibile alle prospettive di collaborazione internazionale per prevenire lo sfruttamento illecito dei sistemi finanziari globali.

L’efficacia futura delle misure di contrasto dipenderà dalla collaborazione attiva del settore finanziario e bancario nella fase di prevenzione del fenomeno, soprattutto attraverso gli obblighi di identificazione, registrazione e segnalazione delle operazioni sospette, secondo la regola aurea antiriciclaggio del “know your customer”.

Si sottolinea che Il settore finanziario si rivela particolarmente appetibile per le organizzazioni terroristiche, in quanto la distribuzione asimmetrica delle informazioni, che caratterizza in genere i mercati finanziari, diviene massima nei Paesi c.d. off-shore e in quelli caratterizzati da regolamentazioni finanziarie più permissive. Questa “impermeabilità informativa” rende particolarmente attraenti per il terrorismo internazionale tali sistemi finanziari e riduce la possibilità per le autorità di vigilanza estere di ottenere informazioni utili alle indagini.

Tuttavia, al progressivo raffinamento delle procedure di assicurazione della legalità nelle transazioni finanziarie nazionali, comunitarie e globali, deve essere sempre affiancato un continuo potenziamento dei supporti tecnici e metodologici per fronteggiare scenari sempre più articolati e complessi. Il perfezionamento costante dei sistemi di intelligence finanziaria è un sicuro ed imprescindibile fattore di successo.

Il contributo specifico di S&A in questo contesto si situa su due aspetti peculiari, che consistono da un lato nell’esperienza consolidata negli anni nel trattamento delle operazioni “sospette”, a supporto di agenzie statuali antiriciclaggio, di strutture di Intelligence, di polizia e di primarie organizzazioni finanziarie e di credito, nazionali ed internazionali; dall’altro nella capacità di applicare a insiemi di dati molto parcellizzati e complessi le moderne metodiche della SNA e dell’analisi visuale, rilasciando dei sistemi ad hoc perfettamente calibrati in base alle necessità elaborative specifiche e personalizzate dei nostri clienti. ©

Altri articoli di Sistemi & Automazione