Dal punto di vista dell’esperienza storica, le attività di analisi investigativa effettuate sugli interventi di ricostruzione dopo il terremoto dell’Aquila costituiscono un interessante riferimento per attività future di controllo e prevenzione delle infiltrazioni criminali a seguito di gravi eventi calamitosi. La necessità di monitorare, gestire e conservare informazioni provenienti da diverse aree di attività (assegnazione appalti privati, amministratori di condominio, consorzi di imprese e imprese singole, lavoratori, mezzi ecc.) rende indispensabile l’utilizzo di software che permettano di applicare l’Analisi Visuale per svelare ruoli e relazioni di interesse (Social Network Analysis) combinando insieme accertamenti immediati su fonti esterne e Social Media, per favorire lo studio incrociato dei dati e la loro conversione in Informazione utile alle investigazioni, specie in sede preventiva.

1. Introduzione

Le calamità naturali portano con sé non solamente i drammi legati alla perdita di vite umane e alla distruzione del territorio, ma suscitano inevitabilmente nel tessuto sociale avidità e opportunità di illeciti guadagni, favoriti dallo stato generale di provvisorietà ed emergenza.

Le istituzioni devono rendersi vigili e pronte a gestire grosse moli di dati provenienti da qualsiasi tipo di attività connessa con gli interventi di soccorso e di ricostruzione, per evitare tentativi di sfruttamento dei rilevanti investimenti finanziari connessi.

Tale esigenza è divenuta chiara, ad esempio, dopo il terremoto dell’Aquila del 6 Aprile 2009.

2. Metodologia in divenire

Per dovere di precisione l’esperienza dell’Aquila è frutto di un percorso lungo e complesso che le istituzioni hanno intrapreso da anni, dotandosi di strumenti legislativi, amministrativi e tecnici necessari a fronteggiare emergenze ed eventi connesse ad utilizzi di soldi pubblici. Su impulso della normativa antimafia in evoluzione, negli anni, sono state istituite strutture interforze che permettessero il coordinamento degli operatori coinvolti nella gestione di emergenze come i terremoti (GIRER per l’Emilia e GICER per l’Abruzzo), eventi pubblici di livello internazionale (GICEX per l’EXPO di Milano 2015), lavori su infrastrutture (GITAV per i lavori sulla TAV) o infine situazioni di emergenza permanente (GIMBAI per la vigilanza sulla cosiddetta ‘Terra dei Fuochi’). Anche nel caso degli ultimi eventi sismici, è stata istituita una “Struttura di Missione” con le stesse competenze di quelle citate in precedenza.

3. Le infiltrazioni e la ricostruzione dell’Aquila

A L’Aquila i tentativi di infiltrazione accertati hanno portato anche a provvedimenti di rilevanza penale e offrono molti spunti di miglioramento dei processi operativi per il futuro.

Le principali organizzazioni criminali mandanti delle infiltrazioni, nello specifico ‘Ndrangheta e Camorra’, hanno evidenziato tecniche e procedure comuni nella manipolazione degli appalti, quali la creazione di joint ventures tra imprenditori locali e soggetti provenienti dalle regioni a maggiore rischio mafioso,con la creazione di sodalizi stretti temporaneamente allo scopo di accaparrarsi lavori da subappaltare.

Allo stesso modo, si è assistito all’inquinamento del libero mercato della mano d’opera tramite imprese direttamente riconducibili al tessuto mafioso.

Appare di interesse sottolineare l’intervento effettuato tramite aziende e società non riconducibili ai territori tradizionalmente mafiosi localizzate nel Nord Italia, come in Lombardia e in Emilia Romagna, che sono storiche sedi di proiezioni extra regionali del fenomeno specifico.

4. Gli Appalti Privati

Le opportunità di infiltrazione da parte della criminalità organizzata sono state rese più appetibili a causa del riconoscimento di particolari regimi di indennizzo ai fondi per la ricostruzione nei quali sono meno cogenti gli obblighi di ricorso a procedura a evidenza pubblica (appalti pubblici assegnati tramite concorso) e a certificazione antimafia.

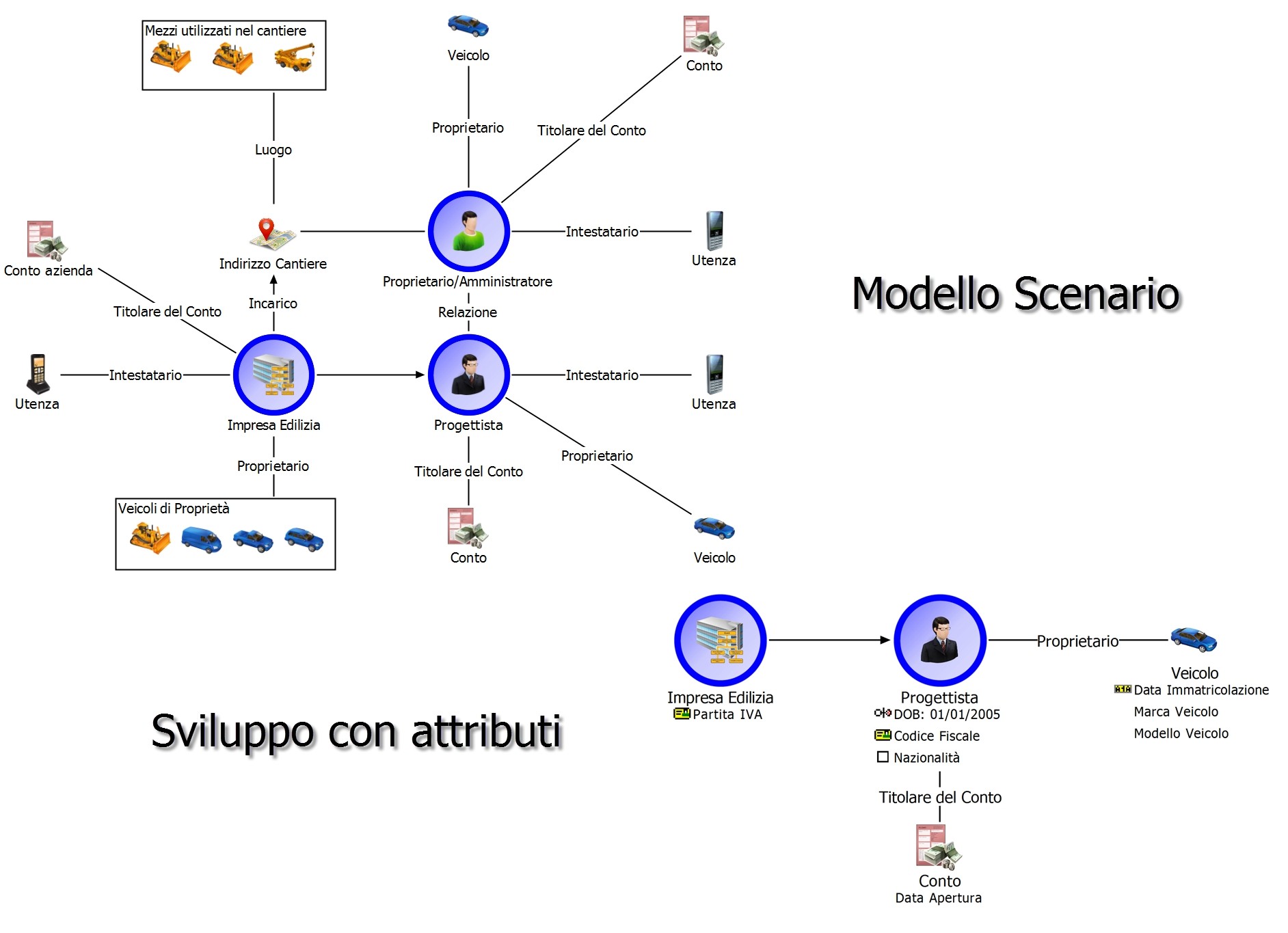

In tale dimensione i proprietari o gli amministratori di condomini, hanno la possibilità di scegliere la controparte imprenditoriale privatamente, in un diminuito clima di controlli e verifiche.

Molti dei proprietari degli immobili colpiti dal sisma, costretti a trasferirsi in altre zone o a vivere in modo ‘nomade’, hanno dovuto lasciare l’iniziativa ad amministratori di condominio poco trasparenti, che nel giro di poco tempo hanno concentrato nelle proprie mani un grande numero di lavori, gestendo la scelta dei cosiddetti progettisti (architetti, geometri e ingegneri) e delle aziende costruttrici creando così una sorta di ‘Triade’, che ha assunto rilevanza nell’inquinamento degli appalti privati creando pericolosi monopoli.

5. Analisi delle criticità

Le criticità da affrontare nell’analisi di questo scenario possono essere individuate in:

gestione di rilevanti moli di dati che necessitano di approfondimenti e correlazioni spazio temporali immediate;

controllo e verifica dei ruoli degli attori (persone fisiche e giuridiche) su più piani informativi, ricorrendo alle opportune fonti esterne;

capacità di recuperare e correlare con le nuove informazioni, i dati già in possesso, distribuiti su diversi uffici/reparti, anche in territori differenti, spesso conservati in documenti non strutturati;

capacità di gestire informazioni anche provenienti da fonti aperte e in formato non strutturato;

integrazione rapida di informazioni provenienti dalle diverse attività investigative, come l’analisi del traffico telefonico, i servizi di controllo e pedinamento, le intercettazioni ambientali, l’analisi patrimoniale e finanziaria ecc.

I sistemi sviluppati e distribuiti dalla S&A, ampiamente collaudati dai reparti investigativi di ogni livello, offrono soluzioni robuste e sperimentate per ognuna delle criticità elencate, attraverso software integrati ed operanti come moduli di un sistema per supportare diverse attività investigative all’interno di semplici interfacce grafiche.

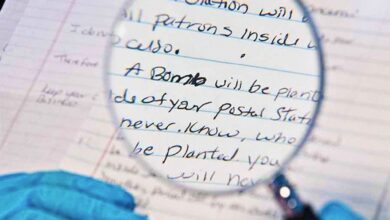

6. Modellazione dello Scenario

Il metodo di fondo consiste nel creare una ‘mappa’ della realtà da analizzare, applicando il modello di rappresentazione della realtà Entità-Relazioni nella versione ‘visuale’, ossia, dove le entità saranno rappresentate da icone e le relazioni tra di esse da collegamenti. Tale mappa può essere implementata anche in modo incrementale rispetto alla priorità delle esigenze.

Uno standard internazionale per questo tipo di rappresentazione è senza dubbio il software di IBM i2 Analyst’s Notebook, ampiamente utilizzato dalle nostre applicazioni per rappresentare i dati in diagrammi Relazionali e Temporali.

Lo schema, condiviso fra tutti gli operatori, favorisce il coordinamento delle attività e l’ottimizzazione delle risorse, perché propone un modello comune di interpretazione della realtà e una linea guida all’acquisizione dei dati.

Lo schema deve essere arricchito dai cosiddetti Attributi, elementi grafici che consentono di visualizzare e, in seguito, ricercare e analizzare informazioni di dettaglio.

In un’ottica di analisi info-investigativa gli attributi rappresentano gli indicatori che consentono di monitorare un fenomeno. Permettono di individuare elementi di reale interesse all’interno di una massa indefinita di dati. Sono il principale strumento per trasformare i dati in informazioni.

7. Acquisizione e Analisi Visuale delle informazioni

In prima istanza, per acquisire velocemente i dati, ma soprattutto per integrare fra loro le informazioni provenienti da più attività distribuite sul territorio e svolte in tempi diversi, può essere utilizzata la funzione di Importazione di Analyst’s Notebook che consente di configurare dei file strutturati e di rappresentarli in un unico grafico associativo.

Molte attività di controllo e verifica vengono, ancora oggi, conservate e condivise attraverso documenti non strutturati (ad esempio i file di Microsoft Word) che, nel caso di analisi complesse, non consentono una rapida e facile lettura, anzi necessitano di elaborazione da parte di personale dedicato.

L’utilizzo invece di fogli di lavoro strutturati, come ad esempio i file Microsoft Excel, permette di conservare lo stesso tipo di informazioni in un modo più omogeneo e ordinato.

Infatti per quanto riguarda il terremoto dell’Aquila, la raccolta dei dati inerenti le imprese coinvolte nella ricostruzione delle case private, che beneficiavano del particolare regime di indennizzo, fu organizzata da parte della Prefettura dell’Aquila attraverso semplici fogli di calcolo Excel, contenenti tutte le informazioni di interesse secondo una struttura del tipo seguente:

![]()

Questo è lo schema base che si è avuto modo di utilizzare per la particolare esigenza nel corso di un’attività formativa su Analyst’s Notebook. Nella prassi, il formato originale era molto più ricco di informazioni tecniche dettagliate.

Un file così progettato, con piccole ma importanti accortezze come, ad esempio, l’inserimento omogeneo delle informazioni (coerenza tra maiuscole e minuscole, presenza di codici fiscali e numeri di Partita IVA per dare consistenza ai dati) agevola l’integrazione dei dati, provenienti anche da più fogli Microsoft Excel, su un singolo diagramma Analyst’s Notebook.

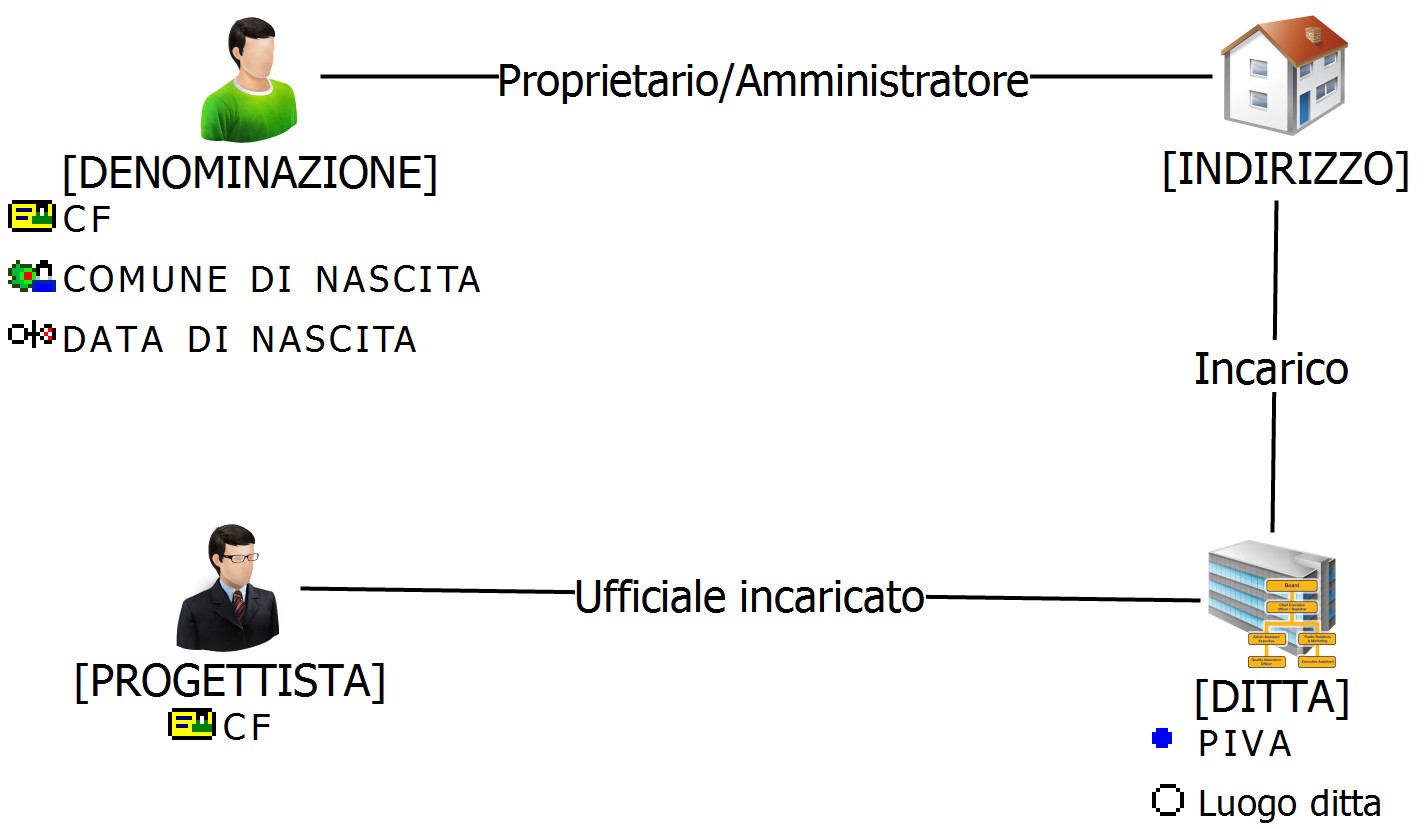

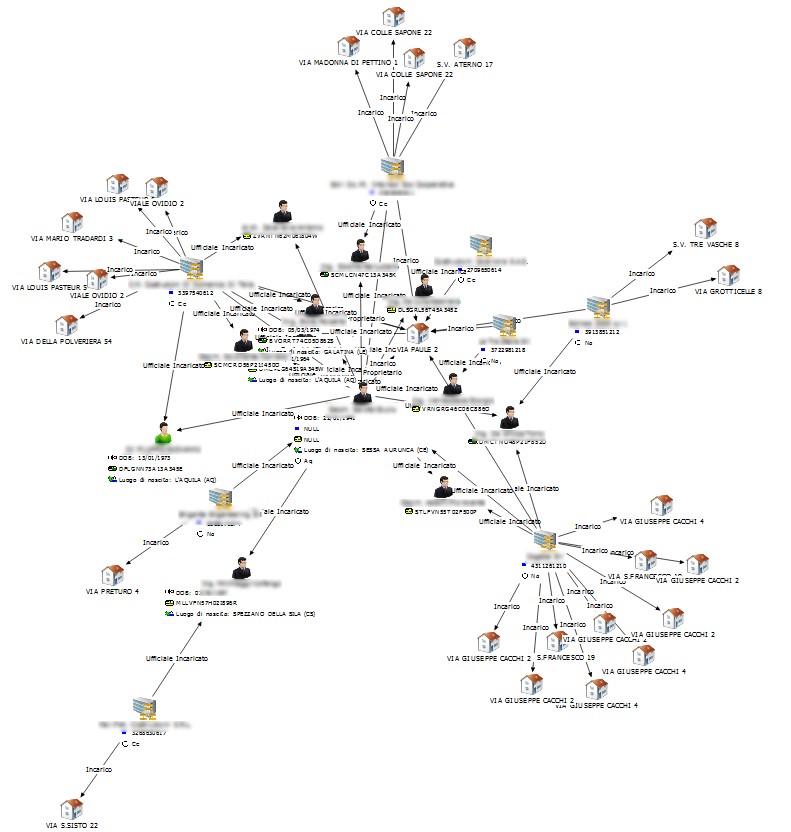

Nella specifica esperienza, i dati raccolti e gestiti dagli operatori sul territorio superavano abbondantemente i 15.000 record, rendendo la visualizzazione dei risultati problematica, come evidenziato dal seguente diagramma.

In casi come questo, è necessario agire sul diagramma seguendo due strade:

- utilizzare degli strumenti di ricerca di Analyst per individuare entità di interesse attraverso indicatori da monitorare;

- applicare l’Analisi delle Reti Sociali, per individuare il ruolo nascosto di entità di interesse.

8. Ricerca tramite Indicatori

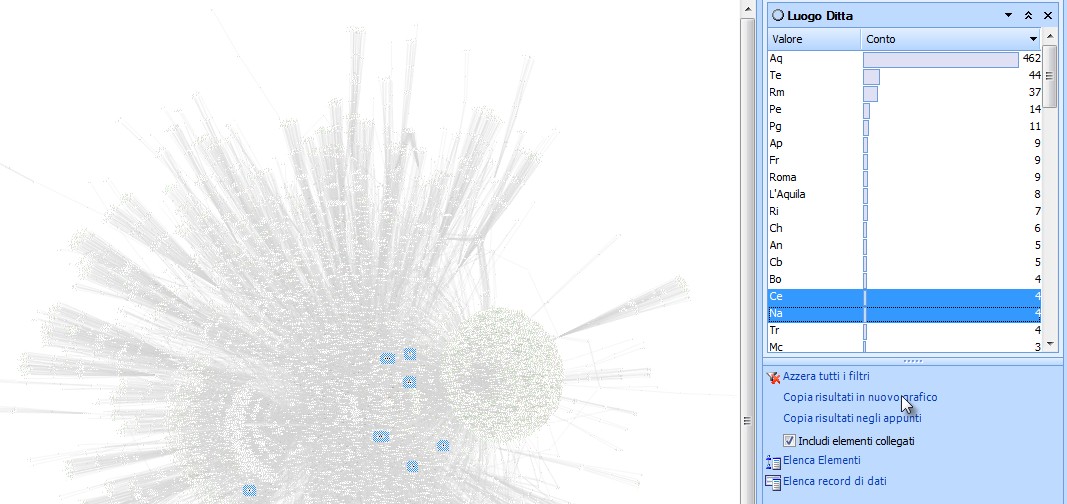

Gli indicatori, intesi come proprietà discriminanti della realtà che si sta esaminando, sono un criterio di accesso all’interpretazione dei dati. Ad esempio un indicatore, apparentemente banale, in realtà estremamente significativo, è la provincia di provenienza delle ditte e degli attori coinvolti nei progetti e nell’esecuzione delle opere.

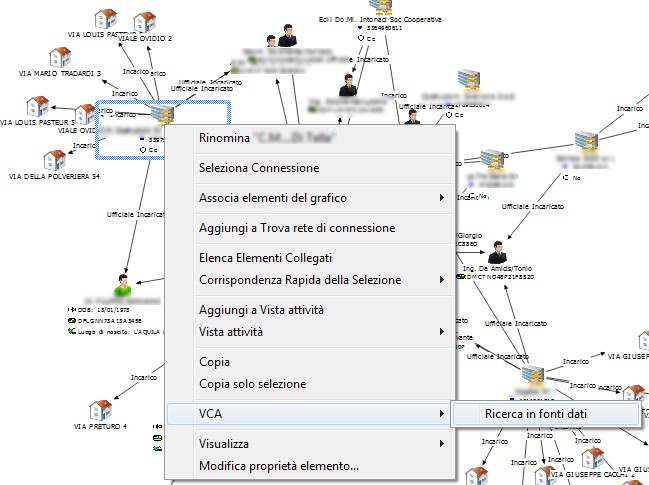

Analyst’s Notebook permette, anche su grosse moli di dati, di avere un quadro di dettaglio di questi indicatori, ad esempio attraverso la funzionalità chiamata Filtri. Essa offre un conteggio delle provenienze delle varie ditte (l’esempio è basato su una simulazione di dati realistici). I Filtri permettono di selezionare tutti gli elementi con una proprietà di interesse, anche di estrarre su un altro grafico la sottorete delle entità comprensive del proprio vicinato (entità adiacenti direttamente collegate ad esse).

Nell’esempio abbiamo selezionato significativamente la ditte provenienti da Napoli e Caserta. La selezione le evidenzia sul diagramma e possono essere ingrandite o copiate.

Attraverso il comando Copia Risultati in nuovo grafico la sotto rete viene riprodotta in un nuovo diagramma (figura 5).

Otteniamo, in tale modo, delle entità da poter sviluppare attraverso le fonti esterne, come vedremo nel paragrafo 10.

9. La SNA e lo sviluppo di nuove misure

La Social Network Analysis in dotazione al software Analyst’s Notebook comprende diverse misure utili all’analisi di grafici di grosse dimensioni, permettendo di trovare entità in posizioni della rete interessanti e che possano rivestire ruoli determinanti.

Di particolare utilità sono la Betweenness, che permette di individuare i cosiddetti ‘intermediari’, cioè quelle entità che tengono unite aree della rete altrimenti isolate e la Closeness, che aiuta ad individuare tutte le entità in posizioni strategiche e spesso centrali nella rete.

Questa analisi, in particolare, ha permesso di individuare il modello della ‘Triade’ applicato alla gestione delle attività di ricostruzione degli edifici privati a L’Aquila, dove un Amministratore si legava fortemente ad una Ditta e a un progettista, creando un’alleanza volta a monopolizzare i lavori di ricostruzione.

Il modello della ‘Triade’ è comunque applicabile anche a contesti diversi in cui si creino relazioni dedicate tra entità. Basti pensare anche a sistemi di comunicazione telefonica nei quali due o tre utenze telefoniche costituiscono un pattern di comunicazione per il quale anche la direzione è un indicatore determinante.

Proprio sulla base di queste analisi, Sistemi & Automazione ha progettato e sperimentato un algoritmo di base per il pattern matching, che agevola la ricerca di pattern statici all’interno di una rete e ne restituisce frequenza e locazione. Questa misura è personalizzabile dall’utente che può impostare il tipo di micro strutture all’interno della rete, non solo triadi ma anche coppie di utenze che fungono da cosiddetto ‘citofono’, tecnica utilizzabile nella ricerca di soggetti latitanti.

L’efficacia di questi strumenti risiede soprattutto nella possibilità di applicarli a dati massivi, contenuti all’interno di una base dati dedicata all’analisi.

10. Le Fonti Esterne e la verifica e controllo degli attori

L’analisi delle Ditte impegnate nella ricostruzione dell’Aquila ci ha portato a estrapolare dalla massa di dati delle entità specifiche, che possiamo approfondire in termini di comprensione analitica, senza uscire dal nostro ambiente di base, ovvero il visualizzatore Analyst.

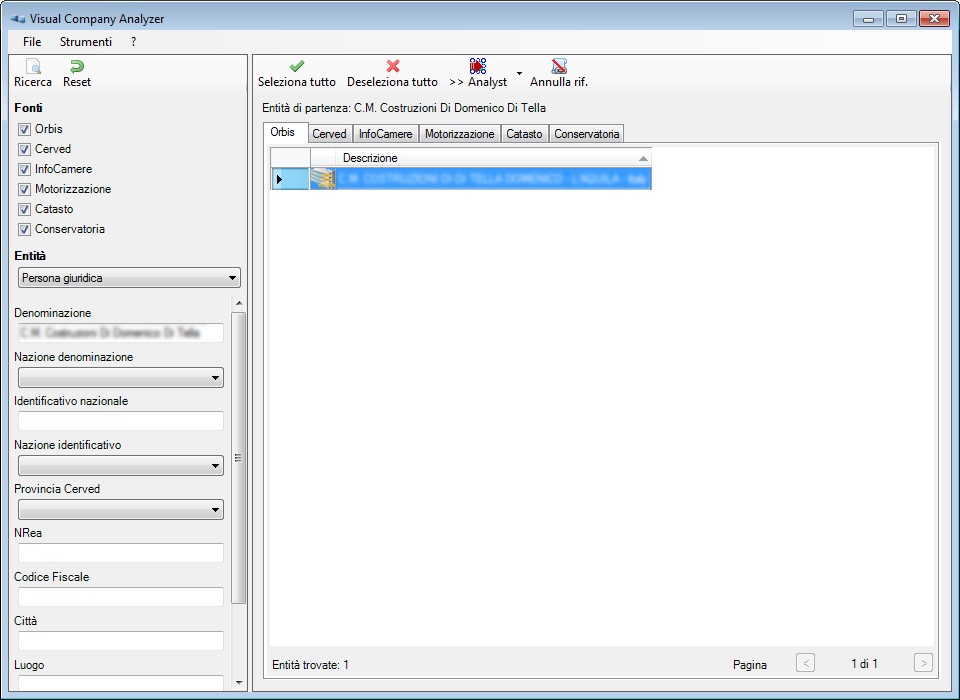

Oltre all’uso citato di database di proprietà dell’Amministrazione e fruibili in formato strutturato, il sistema Visual Company Analyzer sviluppato da S&A è in grado di utilizzare dati presenti in fonti esterne (il più rilevante esempio è costituito dai dati camerali sulle aziende oggetto di indagine come CERVED e Orbis di Bureau Van Dijk. Uno specifico interesse si appunta sui dati criminalistici custoditi nel Sistema di Indagine del dipartimento di PS). Grazie alla semantica, ovvero all’assegnazione di un significato alle entità e agli attributi, il software sviluppato da S&A, Visual Company Analyzer, permette di interrogare, a partire da una entità selezionata sul diagramma le fonti a disposizione, compilando automaticamente le caselle di ricerca ed effettuando anche una ricerca multipla su più fonti, in modo da ottenere una analisi incrociata, utilizzando un singolo software, integrato con Analyst’s Notebook.

Si può partire da dati importati da un foglio Excel, per arrivare a soluzioni estremamente più efficienti come quelle che vedono l’integrazione di banche dati esterne attraverso Analyst’s Notebook.

Ciò permette in tempo reale di delineare scenari informativi complessi ed articolati, abbattendo in maniera significativa i tempi di attraversamento delle procedure di indagine, fattore di successo indiscutibile sia sotto il profilo delle attività preventive che repressive.

L’operatore può effettuare questo lavoro complesso solo su una singola macchina, lavoro che precedentemente necessitava di più sistemi, di più accessi, su computer diversi, dedicati e magari logisticamente non raggiungibili.

11. Esempi di conservazione e gestione delle informazioni acquisite

Ad osservatori esperti apparirà chiaro come la visualizzazione di dati massivi sia un problema che può compromettere l’analisi. La ‘graficizzazione’ in Analyst’s Notebook è consigliabile quando l’ammontare dei dati non superi cifre ragionevoli. Negli esempi precedenti si è visto come 20.000 record sono ancora trattabili.

Emerge la rilevanza di Corsi di Formazione specializzati, che permettano di apprendere tecniche di utilizzo applicabili a metodi di analisi basati sull’esperienza di anni di supporto e consulenza a chi fa analisi investigativa e di Intelligence.

Un esempio autorevole è il software di Analisi del Traffico Telefonico TETRAS, sviluppato da S&A, che consente di gestire agevolmente grosse moli di dati telefonici ed è utilizzato da anni dalle principali forze di polizia Italiane.

TETRAS fornisce diversi punti di vista attraverso i quali analizzare il traffico, dall’impegno della cella, all’utilizzo della IMEI, dalle IMSI correlate ai percorsi che un Utenza ha effettuato sul territorio rispetto all’impegno delle celle in un determinato arco temporale. Attraverso un potente e versatile strumento di interrogazione del database è possibile ricavare le informazioni di interesse e visualizzarle in Analyst in modo da applicare ulteriori filtri e strumenti di Analisi quali gli strumenti di ricerca e la SNA.

Mi preme far notare come il visualizzatore, Analyst’s Notebook in questo caso, si propone come una ‘lavagna’ integrata dove poter visualizzare i dati di interesse ed attraverso l’interazione con varie fonti dati, interne ed esterne, sviluppare le entità e raggiungere le informazioni salienti per l’analisi.

In modo simmetrico, appare importante l’analisi delle transazioni finanziarie connesse all’impiego dei fondi per la ricostruzione, desumibili attraverso l’impiego di collaudati strumenti quali i conti dedicati e attraverso l’analisi degli indici di anomalia, in modo parallelo a quanto sviluppato per le cosiddette ‘operazioni sospette’ in materia di riciclaggio.

12. Conclusioni

Metodi e tecnologie per affrontare scenari complessi, aggravati dallo stato di emergenza, sono disponibili e permettono alle istituzioni di aumentare la propria efficienza ed efficacia nella gestione di queste situazioni.

Le metodologie e i software descritti in questo articolo non sono elementi prototipali ma strumenti consolidati, in continua evoluzione e potenziamento, utilizzati da tempo sul territorio. L’esperienza ha concretizzato un vasto insieme di esperienze di utilizzo dal quale attingere, che può fare riferimento ad un notevole parco di conoscenze operative realizzate con strumenti similari da parte degli operatori delle pubbliche amministrazioni. La rilevanza delle connessioni tra i dati delle reti imprenditoriali indagate e quelli della pericolosità sociale dei soggetti criminali individuati fa comprendere come ulteriori potenziamenti siano possibili, soprattutto dal punto di vista dell’accesso alle fonti esterne, come nel caso di SDI, con la creazione di accessi più completi e con informazioni storiche.

Il modello di acquisizione delle soluzioni informatiche può essere sicuramente incrementale, in modo da consentire un utilizzo e acquisizione di competenze graduale e efficiente. ©

Altri articoli di Sistemi & Automazione